Inhoudsopgave

Wat is een DDOS Aanval?

Steeds meer websites worden slachtoffer van zogenoemde Denial of Service (DoS) – aanvallen. Vanaf hier DoS genoemd. Deze aanvallen hebben tot gevolg dat websites offline gaan. Het gevaar van Dos aanvallen is dat er weinig technische kennis voor nodig is om ze uit te voeren. Overal op het internet zijn programma’s te vinden om een Dos aanval uit te voeren.

Verschil DDoS en DoS?

Het verschil tussen DDoS en DoS aanvallen zijn dat een DDoS aanval van uit meerdere computers wordt uitgevoerd. De extra (D) in DDoS staat voor “Distributed” Denial of Service. Een DoS aanval wordt uitgevoerd vanaf 1 bron.

Doelwit DDoS aanvallen?

Aanvallen kunnen gericht zijn op specifieke systemen, poorten, netwerken of zelfs een compleet systeem. Hackers kunnen verschillende doelen voor ogen hebben om een aanval uit te voeren. De meest voorkomende reden is om het doelsysteem offline te halen. Door een aanval uit te voeren hopen de kwaadwillende de service voor lange tijd uit te schakelen.

Koppeling met informatiebeveiliging?

Het is van belang dat een organisatie zich goed beschermd tegen DDoS aanvallen. Dit omdat een DDoS aanval ervoor kan zorgen dat de server of website offline kan worden gehaald. Door het offline halen hiervan kan het zijn dat de beveiliging in gevaar komt. Als gevolg hiervan is de veiligheid van gevoelige informatie niet meer te garanderen.

Hoe werkt een DDos aanval?

Een DDoS aanval is het bombarderen van een server met een grote hoeveelheid datapakketten. Datapakketten bestaan uit een aantal informatie eenheden. Welke de communicatieparameters zijn van vraag en aanbod. Bij DDoS aanvallen worden er meestal UDP of TCP (User Datagram Protocol) – pakketten gebruikt. De aanvaller kan deze UDP / TCP pakketten zo inrichten, dat de server in de “war” raakt met het afhandelen ervan. Waardoor bijna alle verwerkingscapaciteit inneemt.

Deze aanvallen maken gebruik van “Packet vervalsing”. Dit wil zeggen dat er valse databronnen worden gemaakt. Door gebruik te maken van “IP Spoofing” kan het IP adres van de aanvaller niet worden achterhaald. Met IP Spoofing wijzig je het IP adres binnen een verzonden pakket. Hierdoor is het voor een slachtoffer moeilijker een aanval te traceren.

Een andere variant is de gedistribueerde (DDoS). Deze variant besmet een aantal computers met een speciaal programma. Deze programma’s draaien op de achtergrond van kwetsbare computers, welke dus niet opgemerkt worden door de gebruikers. Wanneer er voldoende computers besmet zijn met het programma geeft de hacker een startsignaal. Na dit startsignaal bombarderen de besmette computers een doel. Met deze variant is de aanvaller moeilijk op te sporen omdat deze alleen het startsignaal hoeft te geven. En de computers die besmet werden deden dit vaak niet met opzet.

Redenen voor een DDOS Aanval?

Een hacker kan verschillende redenen hebben om een aanval uit te voeren. De voornaamste reden is toch wel dat de hacker een negatieve ervaring heeft gehad met een bedrijf. Hieronder worden een aantal redenen opgesomd.

- Politieke redenen: Uit protest tegen genomen beslissingen. Hierbij worden meestal sites van de overheid aangevallen.

- Negatieve ervaring organisatie: Een hacker kan een negatieve aanvaring hebben gehad met een bedrijf, waardoor hij besluit een aanval uit te voeren.

- Haatzaaiien: Aanzetten tot haat. Deze reden heeft vaak betrekking op geloof, oorlogen of onenigheid.

- Uitproberen: Voornamelijk whizzkids die het “spannend / leuk” vinden om een DDoS aanval uit te voeren. Vaak hebben ze geen enkel benul van wat de schadelijke gevolgen kunnen zijn.

- Testdoeleinden: Organisaties die hun eigen IT organisatie willen testen. Om te zien of het netwerk voldoende beveiligd is tegen een DoS aanval.

Beveiliging tegen DDOS aanval?

Voorkomen is beter dan genezen, dit geld ook voor de beveiliging tegen een (D)DOS aanval. Het is beter preventieve maatregelen te treffen dan een aanval af te weren. Er zijn verschillende manieren van beveiliging tegen een DDOS aanval. Beveiligen tegen een DDOS Aanval:

- IP-adres blokkeren: Aanvallers maken bijna altijd gebruik van IP spoofing. Dit betekend dat de aanvaller niet zijn eigen IP-adres gebruikt maar een ander adres. Dit kan een nog niet vrij gegeven adres zijn of een adres van iemand anders. Zoals vermeld zijn er IP-blokken die nog niet zijn vrijgegeven. Deze adressen zijn officieel nog niet in gebruik maar worden wel gebruikt door aanvallers. Deze blokken zijn bekent in een zogenaamde ‘Bogun list‘. Door deze blokken te blokkeren in een firewall of router, kan een deel van de aanvallen al worden geweerd voordat deze beginnen.

- Firewall: Een firewall is vaak de eerste beveiliging van een netwerk. Firewalls zijn gemaakt om gebruik te maken van IP filtering. Hierdoor kunnen onbekende IP-adressen geblokkeerd worden en kan niet legitiem verkeer tegen gehouden worden. Tegenwoordig kunnen bijna alle firewalls ook gebruik maken van applicatie filtering. Hier is het ook mogelijk om te filteren op protocollen zoals: HTTP, FTP en SMTP.

Via verschillende instellingen is het ook mogelijk om de firewall internet verkeer te laten filteren. Zo kan bijvoorbeeld het maximale aantal connecties van één adres worden ingesteld. Als de verbindingen hier boven komen kan de rest van het verkeer geblokkeerd worden. Echter kan te veel controle ook nadelig werken omdat dit veel capaciteit kost, hierdoor kan het systeem crashen bij een zware aanval. - Systeemverbetering: Door de TCP-/IP-stack te wijzigen, kunnen de prestaties tijdens een DDoS aanval verbeterd worden. Hierdoor moet de aanval groter zijn als hij succesvol wil zijn. Dit is vooral van toepassing op diensten en services die direct gebruikt worden door gebruikers/klanten, zoals een web- of mailserver.

Doordat deze instelling diep in het systeem liggen(kernel niveau), is er veel kennis van TCP/IP nodig. Daarom is het altijd verstandig om deze instellingen in een test omgeving te testen en niet gelijk in een productie omgeving te testen.

Wijzigingen die door gevoerd kunnen worden zijn bijvoorbeeld:

• Het vergroten van de TCP window size:

• Het vergroten van de buffers voor sochets:

• Het verlagen de time-out waarde van de TIME_WAIT: - Netwerk omgeving: Ook al zijn alle systemen goed beveiligt tegen DDoS aanvallen, als er delen van de netwerkomgeving niet goed beveiligt zijn, is de omgeving nog steeds vatbaar voor een DDoS aanval. Dit komt omdat de aanvallers de aanval op de niet beveiligde delen kunnen richten. Als dit gebeurd kan het gebeuren dat door het wegvallen van bepaalde delen van de netwerkomgeving, de hele omgeving niet meer functioneert. Hierdoor is het belangrijk dat alle onderdelen van de gehele omgeving goed beveiligt zijn.

Hoe ontdek je een DDOS aanval?

Totale bescherming tegen een DDoS aanval is niet mogelijk. Dit komt doordat de aanval altijd groter kan zijn. Hierdoor is het altijd mogelijk om kwetsbaarheden te vinden in een netwerkomgeving.

- Basisgedrag: Een DDoS-aanval valt pas op wanneer je weet wat het basis gedrag is van de netwerkomgeving. Het basisgedrag is een verzameling van gegevens die een beeld geven van uw systemen in een normale situatie. Gegevens die nodig zijn om het basisgedrag van uw systemen vast te leggen:

• Het gemiddelde gebruik van de bandbreedte van de internetverbinding;

• De gemiddelde pakketgrootte van het dataverkeer;

• Het gemiddelde gebruik van geheugen;

• Het gemiddelde gebruik van processoren;

• Het gemiddelde van lees- en schrijfacties op een harde schijf;

• Het gemiddelde van het aantal bezoekers/gebruikers.

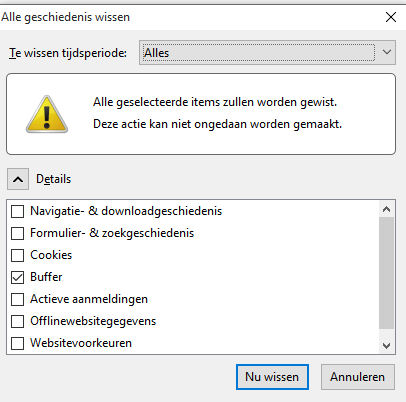

Deze gegevens worden gebruikt om afwijkingen te herkennen. Hierdoor is het belangrijk dat deze gegevens altijd up-to-date zijn. - Log gegevens: Elk systeem heeft de mogelijkheden om log bestanden te maken van alle activiteiten in een systeem. In het log bestand staan alle gebeurtenissen en op welk tijdstip dit plaats heeft gevonden. Loggegevens zijn daarom het uitgelezen middel om een DDoS-aanval vast te leggen.

Om deze reden kunnen aanvallers logbestanden verwijderen of onleesbaar maken. Dit gebeurd vaak bij zware aanvallen waar kwaadwillende willen inbreken op het systeem. Hierdoor is het belangrijk dat er altijd gecontroleerd wordt of de integriteit van de logbestanden gewaarborgd kan worden. - Indicatie: Geen elke DDoS-Aanval is het zelfde, maar er zijn verschillende indicaties die kunnen duiden op een DDoS-aanval. De volgende indicatoren komen vaak voor, maar niet altijd:

• Het gemiddelde gebruik van de bandbreedte van de internet-verbinding neemt toe;

• De gemiddelde pakketgrootte van het dataverkeer neemt af;

• Het gemiddelde gebruik van geheugen neemt toe;

• Het gemiddelde gebruik van processoren neemt toe;

• Het gemiddelde van lees- en schrijfacties op disken neemt toe;

• Het gemiddelde van het aantal bezoekers/gebruikers neemt toe;

• Het gemiddelde van het aantal ontvangen SYN-pakketten neemt toe.

De gegevens van het basisgedrag moet hier als uitgangspunt gebruikt worden om een goed beeld te krijgen. - Firewall: Op een firewall is vaak af te lezen welk verkeer er wordt tegengehouden, maar niet welk verkeer er wordt doorgelaten. Hierdoor is het moeilijk om een DDoS- aanval te herkennen op een firewall. Dit komt doordat het verkeer bij een DDoS aanval er uitziet als legitiem. Zeer geavanceerde firewalls kunnen kijken naar het maximale verkeer op één IP-adres. Dit is een hulp middel om te kijken naar een aanval. Een aanval kan wel worden opgemerkt door een firewall als deze naar een niet standaard of geblokkeerd protocol wordt uitgevoerd. Deze activiteiten worden vermeld in het log bestand, hier kan vervolgens ontdekt worden dat er een aanval is geweest of bezig is.

Hoe stop je een DDOS aanval?

De vorige twee hoofdstukken waren vooral bedoelt om preventieve maatregelen te nemen en te kijken hoe een aanval ontdekt kan worden. Dit hoofdstuk is vooral bedoeld om, voor zo ver mogelijk, te beschrijven hoe een aanval die bezig is te stoppen. Hieronder worden een aantal technische mogelijkheden beschreven.

- Procedures: Dit lijk misschien een open deur op in te trappen maar tijdens een aanval zijn strakke procedures van groot belang. Door deze procedures worden verantwoordelijkheden vastgelegd en weet iedereen wat hij of zij moet doen. Ook worden de manieren van communicatie beschreven.

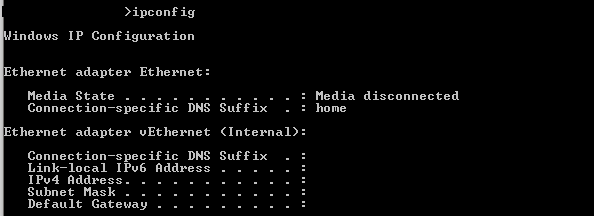

Als dit goed is beschreven is het duidelijk wie verantwoordelijk is voor welk deel. Zo moeten beslissingen genomen kunnen worden die normaal dor het management genomen moeten worden. Bijvoorbeeld de keuze om een bepaalde service offline te halen om zo bandbreedte vrij te maken. Dit kan ten kosten gaan van een stukje service maar kan de gehele schade beperken. - Black hole routing: Tijdens eens aanval is het als eerste belangrijk dat er voor gezorgd wordt dat het IP-adres, waar de aanval van afkomt, bekent is. Dit kan worden gedaan doormiddel van de verschillende logs die beschikbaar zijn.

Als dit bekent is, is het tijd om het verkeerde verkeer te herleiden. Dit kan de gedaan worden door ‘NULL routing‘. Dit is niet meer dan een IP-packet sturen naar een NULL-interface, een interface die nergens mee verbonden is. Het gevolg hiervan is dat het pakketje verdwijnt en niet aankomt bij de service.

Het enige nadeel is dan de NULL- interface zich wel bevindt in het netwerk. Het gevolg hiervan is dat de service het verkeer niet binnen krijgt, maar het netwerk moet het verkeer nog steeds verwerken. Wordt dit gebruikt in combinatie met anti- spoofing mechanisme is het mogelijk om pakketten die worden gerouteerd naar de NULL-interface te blokkeren. Hierdoor komt er ruimte vrij voor het legitieme verkeer van normale gebruikers. - Quality of Service(QoS): Quality of Service wordt normaal gebruikt om bandbreedte te reserveren voor bepaalde protocollen of adressen. Een vaak gebruikte toepassing is het zorgen voor genoeg brandbreedte voor audio en video. Doordat het bandbreedte te reguleren kan het ook gebruikt worden om een DDoS aanval tegen te gaan. Er zijn drie acties die je kan doen met QoS namelijk: Blokkeren, limiteren en niks doen. Deze stappen zijn afhankelijk van het soort IP-adres dat wordt gebruikt

– RFC1918 IP-adressen: dit zijn adressen die in privé netwerken gebruikt worden zoals, 192.168.2.154. Deze adressen horen niet thuis op het internet kunnen deze adressen geblokkeerd worden.

– Niet uitgegeven adressen: Dit zijn adressen die nog niet zijn uitgegeven en te vinden zijn in de ‘Bogun list‘. Aangezien deze adressen nog niet gegeven zijn aan consumenten of bedrijven kunnen deze adressen ook geblokkeerd worden.

– Lege pakketten: Deze adressen sturen geen pakketten mee. De adressen kunnen geblokkeerd worden of gelimiteerd. Dit is aanvankelijk van de grote van de aanval. - Rerouting: Dit is laatste oplossing hiervoor zijn de procedures van groot belang. Hier kunnen services gebruikt worden om de grote toevoer van het verkeer te verwerken. Het enige nadeel hiervan is dat dit ten koste kan gaan van andere services. Zo is het mogelijk een mail server het extra verkeer te laten verwerken. Het nadeel is dat de mail server minder bandbreedte krijgt of tijdelijk moet worden uitgeschakeld. Hierdoor is het zeer belangrijk dat er duidelijke afspraken zijn over de verantwoordelijkheid van zulke keuzes.